Újfajta veszély fenyeget a publikus WiFi‑hotspotokon

Az már eddig sem volt kérdéses, hogy a publikus, bárki számára elérhető WiFi-hotspotok nem tekinthetőek megbízhatónak, hiszen semmit sem tudunk a biztonsági konfigurációikról, így a hiányos beállítások következtében rosszindulatú kibertámadók akár az internetes kommunikációnkat is lehallgathatják. Innentől viszont nemcsak az adataink vannak veszélyben ezeken a hálózatokon, hanem az eszközeink erőforrásai is.

A 2017-es karácsonyi időszakban robbant a hír, miszerint egy Starbucks kávézóban (Buenos Aires) a hely által biztosított WiFi-szolgáltatás webes bejelentkezője szokatlanul lassan, egészen pontosan 10 másodperc után engedte fel az embereket a világhálóra.

Ez a stensul vezetőjének, Noah Dinkinnek is szemet szúrt, ezért kíváncsiságképpen megnézte a Starbucks webes WiFi-bejelentkezőjének kliensoldali forráskódját. Hasonlóan az általunk beazonosított cryptojacking kódhoz, Dinkin is egy kriptobányász szolgáltatás webes kódját fedezte fel a Starbucks (feltehetően feltört) weboldalában – a 10 másodperces késleltetés pedig nem csupán véletlen volt, a kódban konkrétan meghatározták, hogy a kávét iszogató felhasználók okostelefonjának és notebookjának ennyi ideig kell pénzt bányásznia az elkövetők számára.

Az eset az Arnaucode kiberbiztonsági szakértőjét is megihlette, aki egy kicsit továbbgondolta a publikus WiFi-kben rejlő kriptotámadási lehetőséget, aminek eredménye egy CoffeeMiner névre keresztelt szkript és módszer lett.

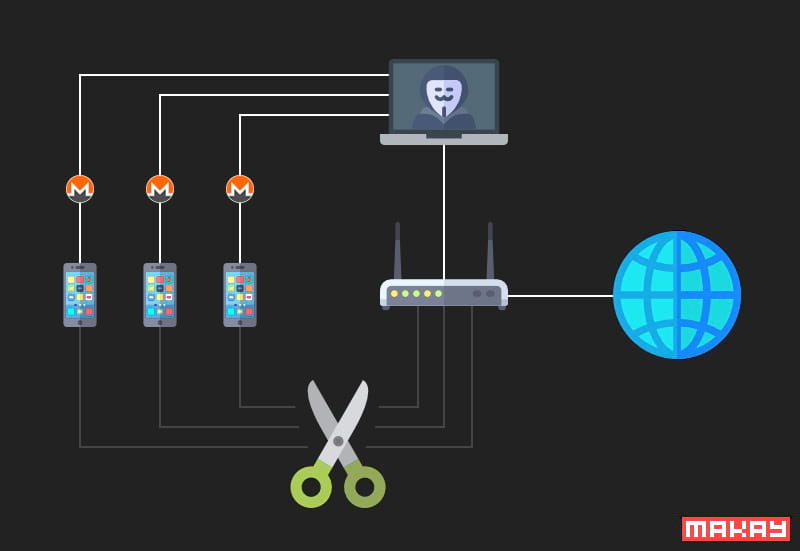

A szoftver célja, hogy eltérítse a WiFi-hotspothoz csatlakozó internetezők adatforgalmát és olyan kódot injektáljon bele, ami az okostelefonokra és notebookokra jutva kriptopénzt bányászik a támadás elkövetője számára az áldozat eszközének processzorával.

A támadás a szükséges eszközök birtokában viszonylag egyszerűen kivitelezhető egy alacsony biztonsági beállításokkal ellátott hotspoton, éppen ezért tekinthető valószínűnek, hogy a jövőben bevett, vagy legalábbis ismert módszer a meggazdagodásra törekvő kiberbűnözők körében.

A cryptojacking code injection ellen a leghatékonyabban VPN-szolgáltatások használatával lehet védekezni, ott ugyanis egy extra titkosítást is kap az adatfolyam, amibe már nem lehet halandó eszközökkel bányászkódokat szúrni. Ilyen szolgáltatások rendkívül elterjedtek a piacon, ráadásul sok közülük (ZenMate, Protect, ProtonVPN) ingyenes változatban is elérhető.

A cikk másodközlése kizárólag kattintható forrásmegjelöléssel engedélyezett!

További cikkek

Hírek, események, termékek és riasztások

Hírek, események, termékek és riasztások

Iratkozzon fel hírlevelünkre és ne maradjon le a legfontosabb kiberbiztonsági hírekről, eseményekről, termékekről és riasztásokról!