Adathalászatra és manipulációra alkalmas sebezhetőség van a Facebookban

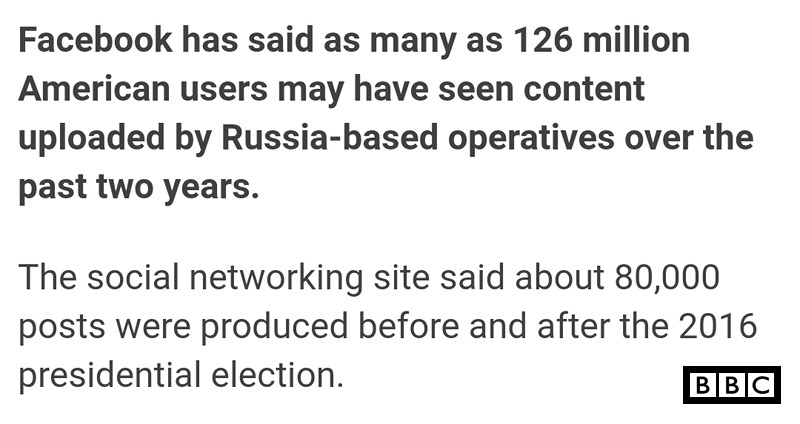

Másfél héttel ezelőtt publikáltunk egy módszert, amivel nagy médiumok nevében manipulálhatnánk a magyar lakosság közvéleményét, akár politikai választási eredményeket befolyásoló hatással. Most találtunk egy sokkal szofisztikáltabb megoldást, amivel még hatékonyabban verhetőek át a gyanútlan internetezők.

A cél: manipuláció, átverés, lopás

A támadási módszert a kiberbűnözők ezúttal is adathalászatra (pl.: bankkártya adatok, belépési azonosítók, stb.) vagy manipulációra használhatják, akár célzott, egy-egy személy ellen irányuló formában. A módszer legfontosabb jellemvonása a hitelesség és a hivatalosság látszata, ráadásul még a korábban bemutatott webcímes trükközésnél is megtévesztőbb.

A félreolvasható webcímeknél ugyanis a terjesztésre használt Facebook-megosztásnál is megjelenik a webcím, ami könnyen lebukáshoz vezethet, hiszen az avatott szemek könnyebben kiszúrhatják, majd jelenthetik a Facebook adminisztrátorai felé a gyanús tartalmunkat.

A Facebook egyik sebezhetőségére épít

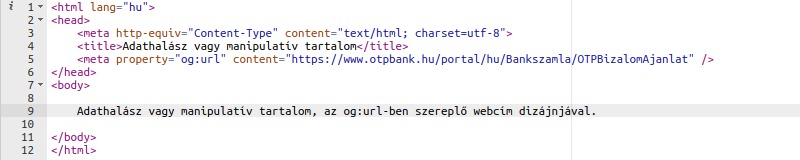

A Facebook inkonzisztens viselkedésére Barak Tawily hívta fel a figyelmünket, amit gyorsan meg is vizsgáltunk, és kiderült, hogy a Facebook annak a weboldalnak a tartalmát és webcímét tölti be előnézetként a megosztásnál, ami a megosztott weboldal og:url fejléc-paraméterében szerepel. – A többi og: paraméter „sajnos” nem befolyásolja az előnézetet.

A probléma tehát az, hogy a Facebook nem ellenőrzi a megosztott webcím és az og:url paraméterben megadott webcím egyezését, hanem minden fennakadás nélkül betölti az utóbbinak a tartalmát.

Ez a gyakorlatban azt jelenti, hogy ha a kibertámadó például létrehoz egy OTP kártyaadatok bekérésére és ellopására létrehozott adathalász oldalt, aminek a kódjában „https://www.otpbank.hu/” értékkel elhelyezi az og:url paramétert, akkor a támadó oldal megosztásánál a hivatalos OTP Bank webcíme és előnézete kerül betöltésre.

Érdemes hozzátenni, hogy a probléma a Messengerben is jelentkezik: a támadó célzottan, üzenet formájában is elküldheti a csaló linket, az üzenetablakban az og:url paraméterben megadott weboldal előnézeti képe fog betöltődni.

A teszt kedvéért létrehoztunk egy https://makay.net/teszt.html lapot, aminek megosztásával bárki kipróbálhatja a módszert, és megtekintheti, hogyan téríthetőek el a felhasználók egy nem-hivatalos weboldalra.

A Facebook kijelentette, hogy nem fogja javítani a sebezhetőséget

A példa persze szólhatna a manipulációról is, hiszen a támadónak elég keresnie egy közismert médiumnál egy félreérthető című cikket, amit a médium dizájnjával, de teljesen más, manipulatív tartalommal közzétesz egy saját oldalon, majd elhelyezi benne az említett kódrészletet – aminek következtében a Facebook-megosztásnál tökéletesen egyezni fog az eredetivel, annak hitelességét pedig még a gyakorlott internetezők sem fogják megkérdőjelezni.

Természetesen a módszer kombinálható a félreolvasható webcímes megoldással, így legyen akár egyetlen vagy 10 millió célpont, az elért felhasználók többségét könnyedén átverhetik és rávehetik olyan tettekre, amit amúgy nem tenne meg.

Javaslat: Mielőtt rákattintunk egy Facebook-megosztásra, érdemes a megosztás fölé vinnünk a kurzort, hogy a bal alsó sarokban ellenőrizhessük az igazi webcímet. Okostelefonon sajnos már csak akkor nézhetjük meg az URL-t, ha megnyitottuk azt, vagy a link másolása funkcióval végzünk egy beillesztés és betöltés nélküli előzetes ellenőrzést.

A cikk másodközlése kizárólag kattintható forrásmegjelöléssel engedélyezett!

További cikkek