Zsarolóvírusok számítógépeken és okostelefonokon

Az elmúlt 1-2 évben a kiberbiztonsági incidensek túlnyomó többségét a zsarolóvírusok, vagy más néven ransomware-ek okozták, amik bejutva egy-egy eszközre (személyi számítógép, okostelefon, céges hálózat, stb.) letitkosítják az azokon tárolt és a hálózati megosztásokon elérhető fájlokat, majd rendkívül magas, akár milliós nagyságrendű váltságdíjat követelnek a helyreállító kódért cserébe.

Mit tegyünk zsarolóvírus-támadás esetén?

Azonnal állítsuk le az érintett rendszer(eke)t: A támadás után mindennemű adatmódosítás (ide értve az operációs rendszer üresjáratban való futását és az antivírus manuális elindítását is) egy-egy lépéssel közelebb visz ahhoz, hogy a visszaállításhoz szükséges információk véglegesen megsemmisüljenek. Támadás esetén ezért mindenféle próbálkozás, antivírusfuttatás stb. helyett azonnal állítsuk le az érintett operációs rendszer(eke)t! A lehetséges helyreállítási lehetőségek túlnyomó többségéhez nem elég a titkosított fájlok megtartása. A teljes fájlrendszerre és rendszerre szükség van, az eredeti állapotában.

Bízzuk a szakemberre: A legtöbb magánszemély és szervezet nem rendelkezik azzal a szakmai tapasztalattal és kompetenciával, valamint azokkal az eszközökkel és vizsgálati környezetekkel, amikkel egyértelműen beazonosítható lenne a kártevő és visszaállíthatóak lennének a titkosított adatok a sokmilliós váltságdíj kifizetése nélkül. Kérje a Makay Kiberbiztonsági Kft. szakembereinek segítségét az Árajánlat gombbal és ne kockáztassa az adatok végleges megsemmisülését kísérletezésekkel!

Fizessünk-e a zsarolóvírusoknak?

A témában ez a legmegosztóbb kérdés, mi viszont úgy gondoljuk, hogy nincs egyértelmű válasz rá.

A zsarolóvírusok készítőinek az a célja, hogy minél több váltságdíjra tegyenek szert, így a legtöbb kiberbűnöző a fizetés után megadja a visszaállító kódot, hogy másoknak is „megérje” fizetni.

Ezek a kártevők jellemzően bitcoinban (BTC) kérik a váltságdíjat, aminek darabonkénti árfolyama jelenleg 1-20 millió forint körül mozog, átlagosan pedig 1-5 millió forintnak megfelelő összegű bitcoint követelnek – esetenként megadott határidőn belül.

Ugyanakkor vannak olyan ransomware-ek is, amik a kifizetett váltságdíj cserébe sem állítják vissza az adatokat, de olyan esettel is találkoztunk már, amikor a szándék megvolt, de egy programozási hiba következtében a visszaállítás meghiúsult.

Ebben a cikkünkben összefoglaltuk, mi várható akkor, ha a váltságdíj kifizetése mellett döntünk.

Zsarolóvírus titkosító kulcsának visszafejtése az eredeti fájllal

Gyakran merül fel kérdésként, hogy ha rendelkezünk a zsarolóvírus által titkosított fájlok eredeti példányával, visszafejthető-e a többi fájlnál is használt titkosító kulcs.

Nos, nem. Pontosabban a zsarolóvírusok által tipikusan használt titkosító algoritmusok esetében nincs lehetőség arra, hogy kulcsként az eredeti vagy a titkosított fájlt adjuk meg és kimenetként a titkosítás során használt kulcsot kapjuk.

Incidensvizsgálat, nyomelemzés és intézkedési terv

Egy kiberbiztonsági incidens (pl.: zsarolóvírus, adatszivárgás, stb.) nem zárható le az éppen aktuális probléma megoldásával, vagy felvállalásával. A munka neheze még csak ezután következik, ugyanis intézkedés hiányában továbbra is fennállnak azok a körülmények, amik lehetővé tették az aktuális és a jövőbeli incidensek bekövetkezését.

A védelem kialakítása és a jövőbeli támadások ellehetetlenítése érdekében tehát alapos incidensvizsgálat, azon belül is topológiavizsgálat, nyomelemzés (cybersecurity forensics), munkaállomás- és kiszolgálóvizsgálat, valamint az ezeknek megfelelő intézkedési terv létrehozása szükséges.

A Makay Kiberbiztonsági Kft. számos kiberbiztonsági incidens kezelését segítette végig már a legelső naptól, amely során nemcsak az aktuális probléma elhárításában és orvoslásában segédkezett, hanem a jövőben esedékes további fenyegetések ellen való felkészülésben is.

Keressen minket! Mi még segíthetünk Önnek

Ha már bekövetkezett a baj, szakértőink még mindig ismernek néhány módszert, amivel megkísérelhetik az adatok visszaállítását.

Nem szabad késlekedni a segítségkéréssel, ugyanis számos zsarolóvírus időkorlátot szab a fizetésre, így 24-72 órán belül végleg megsemmisülhetnek értékes adataink.

Fontos: Az esetleges helyreállítási lehetőségek túlnyomó többségéhez nem elég a titkosított fájlok megtartása. A teljes fájlrendszerre és rendszerre szükség van, az eredeti állapotában. Mindennemű változtatás, beleértve az antivírussal történő kártevőírtást is, véglegesen ellehetetlenítheti a helyreállítást.

Kattintson az Árajánlat gombra, és mi további részletekkel, valamint segítséggel szolgálunk a probléma orvoslásában!

Mik a zsarolóvírus-támadás jelei?

- A fájlok nevei tömegesen egészülnek ki egy ismeretlen e-mail címmel és egy ID-val jelölt egyedi azonosítókóddal.

- A fájlok tömegesen kapnak .7z, .rar, .zip stb. kiterjesztést.

- A fájlok nem nyílnak meg helyesen, helyettük csak véletlenszerű karaktereket látunk.

- A fájlok megnyitásánál azok tartalma helyett egy jelszókérő ablakot kapunk.

- Szokatlanul sokáig tart az operációs rendszer elindítása, miközben a számítógép valamin nagyon dolgozik.

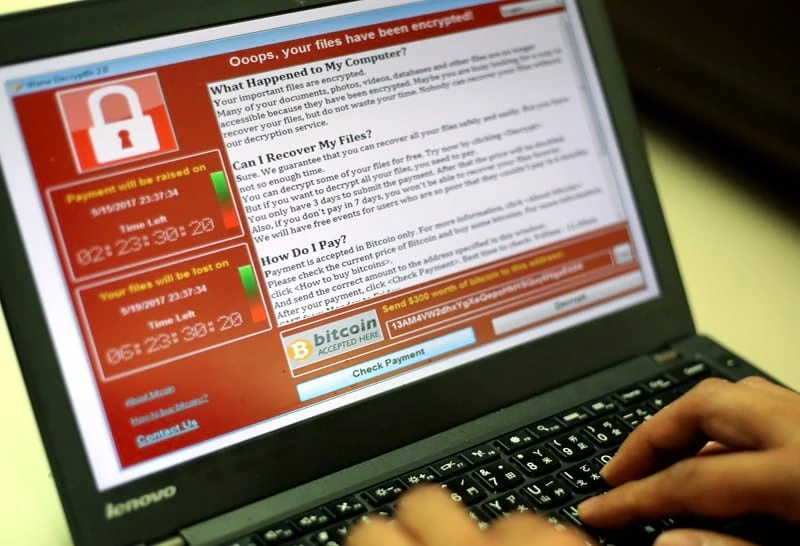

- Figyelmeztető üzenet jelenik meg a képernyőn vagy egy jól látható helyen lévő .txt vagy .html fájlban (pl.: _README.txt) fájlban, amiben egyértelműen jelzik a támadást, valamint leírják a fizetendő váltságdíjat és az elkövető Bitcoin (BTC) pénztárcáját

(A fentiek közül nem kell mindnek teljesülnie.)

Néhány példa zsaroló e-mail címekre: mail@rapid19.com, brumleyt@aol.com, codescodes18@gmail.com, darkbtc8@cock.lu, emma2018@tuta.io, Eterniity@qq.com, skynet45@cock.li, maja_ashby2@aol.com, eucodes17@gmail.com, files.recovery@foxmail.com, buydecrypt@qq.com, decryptdata@qq.com, evolution@firemail.cc, adobe-123@tutanota.com, supportdecrypt@firemail.cc, denisnapi1982@aol.com, apostate.words@aol.com , everest2010@aol.com, apostate.words@aol.com, pdfhelp@firemail.cc

$$$ Ransomware, 010001, 0kilobypt, 24H Ransomware, 4rw5w, 5ss5c, 777, 7ev3n, 7h9r, 7zipper, 8lock8, AAC, ABCLocker, ACCDFISA v2.0, AdamLocker, AES_KEY_GEN_ASSIST, AES-Matrix, AES-NI, AES256-06, Afrodita, Ako / MedusaReborn, Al-Namrood, Al-Namrood 2.0, Alcatraz, Alfa, Allcry, Alma Locker, Alpha, AMBA, Amnesia, Amnesia2, Anatova, AnDROid, AngryDuck, Annabelle 2.1, AnteFrigus, Anubi, Anubis, AnubisCrypt, Apocalypse, Apocalypse (New Variant), ApocalypseVM, ApolloLocker, AresCrypt, Argus, Armage, ArmaLocky, Arsium, ASN1 Encoder, Ataware, Atchbo, Aurora, AutoLocky, AutoWannaCryV2, AVCrypt, Avest, AWT, AxCrypter, aZaZeL, B2DR, BadBlock, BadEncript, BadRabbit, Bam!, BananaCrypt, BandarChor, Bart, Bart v2.0, Basilisque Locker, BB Ransomware, BetaSup, BigBobRoss, Bisquilla, BitCrypt, BitCrypt 2.0, BitCryptor, BitKangoroo, Bitpaymer / DoppelPaymer, BitPyLock, Bitshifter, BitStak, BKRansomware, Black Feather, Black Shades, BlackHeart, BlackKingdom, Blackout, BlackRuby, Blind, Blind 2, Blocatto, BlockFile12, Blooper, Blue Blackmail, BoooamCrypt, Booyah, BrainCrypt, Brazilian Ransomware, Brick, BrickR, BTCamant, BTCWare, BTCWare Aleta, BTCWare Gryphon, BTCWare Master, BTCWare PayDay, Bubble, Bucbi, Bud, Bug, BugWare, BuyUnlockCode, c0hen Locker, Cancer, Cassetto, Cerber, Cerber 2.0, Cerber 3.0, Cerber 4.0 / 5.0, CerberTear, Chekyshka, ChernoLocker, Chimera, ChinaYunLong, ChineseRarypt, CHIP, ClicoCrypter, Clop, Clouded, CmdRansomware, CockBlocker, Coin Locker, CoinVault, Comrade Circle, Conficker, CoronaVirus, CorruptCrypt, Cossy, Coverton, Cr1ptT0r Ransomware, CradleCore, CreamPie, Creeper, Cripton, Cripton7zp, Cry128, Cry36, Cry9, Cryakl, CryFile, CryLocker, CrypMic, CrypMic, Crypren, Crypt0, Crypt0L0cker, Crypt0r, Crypt12, Crypt38, CryptConsole, CryptConsole3, CryptFuck, CryptGh0st, CryptInfinite, CryptoDefense, CryptoDevil, CryptoFinancial, CryptoFortress, CryptoGod, CryptoHasYou, CryptoHitman, CryptoJacky, CryptoJoker, CryptoLocker3, CryptoLockerEU, CryptoLocky, CryptoLuck, CryptoMix, CryptoMix Revenge, CryptoMix Wallet, Crypton, CryptON, CryptoPatronum, CryptoPokemon, CryptorBit, CryptoRoger, CryptoShield, CryptoShocker, CryptoTorLocker, CryptoViki, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptoWire, CryptXXX, CryptXXX 2.0, CryptXXX 3.0, CryptXXX 4.0, CryPy, CrySiS, Crystal, CSP Ransomware, CTB-Faker, CTB-Locker, Cuba, CXK-NMSL, D00mEd, Dablio, Damage, DarkoderCryptor, DataKeeper, DavesSmith / Balaclava, Dcrtr, DCry, DCry 2.0, Deadly, DeathHiddenTear, DeathHiddenTear v2, DeathNote, DeathRansom, DecryptIomega, DecYourData, DEDCryptor, Defender, Defray, Defray777, DeriaLock, Desync, Dharma (.cezar Family), Dharma (.dharma Family), Dharma (.onion Family), Dharma (.wallet Family), Digisom, DilmaLocker, DirtyDecrypt, Dishwasher, District, DMA Locker, DMA Locker 3.0, DMA Locker 4.0, DMALocker Imposter, DoggeWiper, Domino, Done, DoNotChange, Donut, DoubleLocker, DriedSister, DryCry, Dviide, DVPN, DXXD, DynA-Crypt, eBayWall, eCh0raix / QNAPCrypt, ECLR Ransomware, EdgeLocker, EduCrypt, EggLocker, El Polocker, Enc1, EnCrypt, EncryptedBatch, EncrypTile, EncryptoJJS, Encryptor RaaS, Enigma, Enjey Crypter, EnkripsiPC, EOEO, Erebus, Erica Ransomware, Eris, Estemani, ESXiArgs, Eternal, Everbe, Everbe 2.0, Everbe 3.0, Evil, Executioner, ExecutionerPlus, Exocrypt XTC, Exotic, Extortion Scam, Extractor, Fabiansomware, Fadesoft, Fantom, FartPlz, FCPRansomware, FCrypt, FCT, FenixLocker, FenixLocker 2.0, Fenrir, FilesLocker, FindZip, FireCrypt, Flatcher3, FLKR, Flyper, FreeMe, FrozrLock, FRSRansomware, FS0ciety, FTCode, FuckSociety, FunFact, FuxSocy Encryptor, Galacti-Crypter, GandCrab, GandCrab v4.0 / v5.0, GandCrab2, GarrantyDecrypt, GC47, Gerber, GermanWiper, GetCrypt, GhostCrypt, GhostHammer, Gibberish, Gibon, Globe, Globe (Broken), Globe3, GlobeImposter, GlobeImposter 2.0, Godra, GOG, GoGoogle, Golden Axe, GoldenEye, Gomasom, Good, GoRansom, Gorgon, Gotcha, GPAA, GPCode, GPGQwerty, GusCrypter, GX40, HadesLocker, Hakbit, Halloware, HappyDayzz, hc6, hc7, HDDCryptor, HDMR, Heimdall, HellsRansomware, Help50, HelpDCFile, Herbst, Hermes, Hermes 2.0, Hermes 2.1, Hermes837, Heropoint, Hi Buddy!, HiddenTear, HildaCrypt, HKCrypt, HollyCrypt, HolyCrypt, HPE iLO Ransomware, HR, Hucky, Hydra, HydraCrypt, IEncrypt, IFN643, ILElection2020, Ims00ry, ImSorry, Incanto, InducVirus, InfiniteTear, InfinityLock, InfoDot, InsaneCrypt, iRansom, Iron, Ishtar, Israbye, JabaCrypter, Jack.Pot, Jaff, Jager, JapanLocker, JavaLocker, JeepersCrypt, Jemd, Jigsaw, JNEC.a, JobCrypter, JoeGo Ransomware, JosepCrypt, JSWorm, JSWorm 2.0, JSWorm 4.0, JuicyLemon, JungleSec, Kaenlupuf, Kali, Karma, Karmen, Karo, Kasiski, Katyusha, KawaiiLocker, KCW, Kee Ransomware, KeRanger, Kerkoporta, KeyBTC, KEYHolder, KillerLocker, KillRabbit, KimcilWare, Kirk, KokoKrypt, Kolobo, Kostya, Kozy.Jozy, Kraken, Kraken Cryptor, KratosCrypt, Krider, Kriptovor, KryptoLocker, L33TAF Locker, Ladon, Lalabitch, LambdaLocker, LeChiffre, LightningCrypt, Lilocked, Lime, Litra, LittleFinger, LLTP, LMAOxUS, Lock2017, Lock93, LockBit, LockBox, LockCrypt, LockCrypt 2.0, Locked-In, LockedByte, LockeR, LockerGoga, LockLock, LockMe, Lockout, LockTaiwan, Locky, LongTermMemoryLoss, LonleyCrypt, LooCipher, Lortok, Lost_Files, LoveServer, LowLevel04, Lucky, MadBit, MAFIA, MafiaWare, Magic, Magniber, Major, Makop, Maktub Locker, MalwareTech's CTF, Maoloa, Marduk, Marlboro, MarraCrypt, MarsJoke, Matrix, MauriGo, MaxiCrypt, Maykolin, Maysomware, Maze Ransomware, MCrypt2018, MedusaLocker, MegaCortex, MegaLocker, Mespinoza, Meteoritan, Mew767, Mikoyan, MindSystem, Minotaur, MirCop, MireWare, Mischa, MMM, MNS CryptoLocker, Mobef, MongoLock, Montserrat, MoonCrypter, MorrisBatchCrypt, MOTD, MoWare, MRCR1, MrDec, Muhstik, Mystic, n1n1n1, NanoLocker, NCrypt, Nefilim, NegozI, Nemty, Nemty 2.x, Nemucod, Nemucod-7z, Nemucod-AES, NETCrypton, Netix, Netwalker (Mailto), NewHT, NextCry, Nhtnwcuf, NM4, NMoreira, NMoreira 2.0, Noblis, Nomikon, NonRansomware, NotAHero, Nozelesn, NSB Ransomware, Nuke, NullByte, NxRansomware, Nyton, ODCODC, OhNo!, OmniSphere, OnyxLocker, OoPS, OopsLocker, OpenToYou, OpJerusalem, Ordinypt, Ouroboros v6, OzozaLocker, PadCrypt, Paradise, Paradise .NET, Paradise B29, Paymen45, PayPalGenerator2019, PaySafeGen, PClock, PClock (Updated), PEC 2017, Pendor, Petna, PewCrypt, PGPSnippet, PhantomChina, Philadelphia, Phobos, PhoneNumber, Pickles, Plague17, Planetary Ransomware, PoisonFang, PonyFinal, PopCornTime, Potato, PowerLocky, PowerShell Locker, PowerWare, PPDDDP, Pr0tector, Predator, PrincessLocker, PrincessLocker 2.0, PrincessLocker Evolution, Project34, Project57, ProLock, Protected Ransomware, PshCrypt, PUBG Ransomware, PureLocker, PwndLocker, PyCL, PyCL, PyL33T, PyLocky, qkG, QP Ransomware, QuakeWay, Quimera Crypter, QwertyCrypt, Qweuirtksd, R980, RAA-SEP, RabbitFox, RackCrypt, Radamant, Radamant v2.1, Radiation, RagnarLocker, Ragnarok, Random6, RandomLocker, Ranion, RanRan, RanRans, Rans0mLocked, RansomCuck, Ransomnix, RansomPlus, Ransomwared, RansomWarrior, Rapid, Rapid 2.0 / 3.0, RaRansomware, RarVault, Razy, RedBoot, RedEye, RedRum, REKTLocker, Rektware, Relock, RemindMe, RenLocker, RensenWare, RetMyData, REvil / Sodinokibi, Reyptson, Rhino, RobbinHood, Roga, Rokku, Rontok, RoshaLock, RotorCrypt, Roza, RSA-NI, RSA2048Pro, RSAUtil, Ruby, Russenger, Russian EDA2, Ryuk, SAD, SadComputer, Sadogo, SADStory, Sage 2.0, Salsa, SamSam, Sanction, Sanctions, Satan, Satana, SatanCryptor, Saturn, SaveTheQueen, Scarab, ScareCrow, SD 1.1, Seon, Sepsis, SerbRansom, Serpent, SFile, ShellLocker, Shifr, Shigo, ShinigamiLocker, ShinoLocker, ShivaGood, ShkolotaCrypt, Shrug, Shrug2, Shujin, Shutdown57, Sifreli, Sigma, Sigrun, SilentSpring, Simple_Encoder, SintaLocker, Skull Ransomware, SkyFile, SkyStars, Smrss32, Snake (Ekans), SnakeLocker, Snatch, SNSLocker, SoFucked, Solo Ransomware, Somik1, Spartacus, SpartCrypt, Spectre, Spider, Spora, Sport, SQ_, Stampado, Stinger, STOP (Djvu), STOP / KEYPASS, StorageCrypter, Storm, Striked, Stroman, Stupid Ransomware, Styx, SunCrypt, SuperB, SuperCrypt, Surprise, SynAck, SyncCrypt, Syrk, SYSDOWN, SystemCrypter, SZFLocker, T1Happy, Team XRat, Telecrypt, TellYouThePass, Termite, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, Teslarvng, TeslaWare, TFlower, Thanatos, The DMR, TheDarkEncryptor, THT Ransomware, tk, Torchwood, TotalWipeOut, TowerWeb, ToxCrypt, Trojan.Encoder.6491, Troldesh / Shade, Tron, TrueCrypter, TrumpLocker, TurkStatik, UCCU, UIWIX, Ukash, UmbreCrypt, UnblockUPC, Ungluk, Unit09, Unknown Crypted, Unknown Lock, Unknown XTBL, Unlock26, Unlock92, Unlock92 2.0, Unlock92 Zipper, Useless Disk, UselessFiles, UserFilesLocker, USR0, Uyari, V8Locker, Vapor v1, VaultCrypt, vCrypt, VCrypt, Vega / Jamper / Buran, Velso, Vendetta, VenisRansomware, VenusLocker, VHD Ransomware, ViACrypt, VindowsLocker, VisionCrypt, VMola, VoidCrypt, Vortex, Vurten, VxLock, Waffle, WannaCash, WannaCry, WannaCry.NET, WannaCryFake, WannaCryOnClick, WannaDie, WannaPeace, WannaRen, WannaSmile, WannaSpam, Wesker, WhatAFuck, WhiteRose, WildFire Locker, WininiCrypt, Winnix Cryptor, WinRarer, WonderCrypter, Wooly, Wulfric, X Locker 5.0, XCry, XCrypt, XData, XiaoBa, XiaoBa 2.0, Xorist, Xort, XRTN, XTP Locker 5.0, XYZWare, Yatron, YouAreFucked, YourRansom, Yyto, ZariqaCrypt, zCrypt, Zekwacrypt, Zenis, Zeoticus, Zeppelin, ZeroCrypt, ZeroFucks, Zeropadypt, Zeropadypt NextGen / Ouroboros, ZeroRansom, Zilla, ZimbraCryptor, ZinoCrypt, ZipLocker, Zipper, Zoldon, ZQ, Zyklon

Néhány példa zsarolóvírusokra: ACCDFISA v2.0 (.exe), GrandCrab V5.0.4, WannaCry, Petya, PetrWrap, CrySYS (.java, .dharma, .wallet), Dharma, Cezar, LockCrypt, Cerber, Rapid, Potx, Puma (.puma), TeslaCrypt, Adobe, Evolution, .no_more_ransom, CryptXXX (.crypt, cryp1, crypz), SNSLocker (.RSNSLocked), AutoLocky (.locky), BadBlock, XORIST (.xorist), XORBAT (.crypted), Nemucod, Chimera, LECHIFFRE, Jigsaw, Teamxrat, TeleCrypt, Phobos (.phobos), STOP Djvu dekódolható (.rumba, .djvu, .stop, .puma, .pumax, .pumas, .shadow, .djvu, .udjvu, .djvuq, .tro, .tfude, .tfudeq, .tfudet, .rumba, .adobe, .adobee)

Hogyan fertőznek a számítógépes és okostelefonos vírusok?

Az egyik leggyakrabban felmerülő kérdés a témában az, hogy mégis hogyan, milyen módon juthatnak vírusok az eszközeinkre. Bár rengeteg módszer létezik, van néhány tipikus, ami egyszerűségükből és hatékonyságukból fakadóan közkedveltek a kiberbűnözők körében.

E-mail csatolmány

Lassan lerágott csont, hogy ne nyissuk meg az ismeretlen feladóktól származó e-mailek csatolmányát. Csakhogy a bűnözők már egyre kifinomultabb módszerekkel, az e-mail címek meghamisításával és mesterséges intelligencia alapú fordítóprogramokkal támadnak meg lényegében minden internetezőt.

Fertőzött szoftver

A zsarolóvírus-áldozatok gyakran saját maguk szabadítják el a kártevőt a rendszereken valamilyen fertőzött szoftver (KMSpico Windows Activator, hamis antivírus, trójait tartalmazó piaci szoftver) futtatásával.

Fertőzött weboldal

A kiberbűnözők nem bízzák a véletlenre: a kifejezetten kártékony kódok terjesztésére létrehozott, megbízhatónak tűnő weboldalak mellett a valóban ismert és megbízható weboldalakat is megpróbálják a cél érdekében kompromittálni.

Online reklám

Már a legnagyobb hírportálokkal is előfordult, hogy olyan reklámokat jelenítettek meg, amik vírust juttattak a látogatók készülékére, gyakran felhasználói közbeavatkozás nélkül. A reklámblokkolók ugyan segíthetnek a problémán, de a legtöbb megoldás futtatásához több erőforrás szükséges, mint a reklámok megjelenítéséhez, így sokak számára nem a legmegfelelőbb választás.

Sebezhetőség

A közelmúltban már nem egy (több százezer felhasználót érintő) esetről hallhattunk, amikor a kártevők nem igényeltek semmilyen felhasználói segítséget, elegendő volt, ha a készüléken futó szoftverek valamilyen sérülékenységben érintettek, aminek kihasználásával a támadók akár az éjszaka folyamán is eljuttathatták a kártevőket az áldozatok eszközeire.

Távoli elérésű RDP

Számos Szervezet biztosít távoli munkavégzési lehetőséget alkalmazottai és külsős szolgáltatópartnerei (pl.: könyvelők) számára. Sok esetben viszont a távoli munkavégzés lehetőségének megvalósítása mellőzi a megfelelő védelmi intézkedéseket, amiket a kibertámadók ki is használnak.

Amennyiben a GDPR (Általános Adatvédelmi Rendelet) értelmében adatkezelőnek minősül, ne felejtse el bejelenteni a zsarolóvírus-támadást, mint adatvédelmi incidenst a felügyeleti hatóság felé, legkésőbb 72 órán belül!

Hogyan védekezhetek a zsarolóvírusok ellen?

Bár egyre több változat jelenik meg újabbnál újabb támadási módszerekkel, a zsarolóvírusok ellen is lehet hatékonyan védekezni, elég tisztában lennünk a ransomware-ek általános viselkedésével.

Sérülékenységvizsgálat: Céges környezetben nagy a valószínűsége, hogy a támadók felhasználói interakció nélkül, az informatikai infrastruktúra sérülékenységeinek kihasználásával jutnak be a hálózatra és fertőzik meg az elérhető eszközöket. A rendszeresen végzett sérülékenységvizsgálattal beazonosíthatóak ezek a sérülékenységek és megelőzhetők az ilyen irányú támadási kísérletek.

Ingyenes HACKR sérülékenységkeresőnket azoknak a cégeknek ajánljuk, akik kételkednek a sérülékenységvizsgálat szükségességében. A célunk az, hogy a szervezetek olyan szemmel láthassák kiszolgálóikat, ahogyan azokat a kiberbűnözők és az automatikus támadótechnológiák is látják.

Bizalmatlanság: Attól, hogy egy ismerősünktől kaptunk e-mailt vagy üzenetet, még nem jelenti azt, hogy ő is küldte. Vigyázzunk a váratlan tartalmakkal, különösen, ha azt javasolja, hogy kattintsunk rá a linkre (legyen az bármilyen megbízható is), vagy nyissunk meg egy (ZIP, EXE, JS, HTA, DOC, DOCX, stb.) csatolmányt, ugyanis jó eséllyel kártevőt rejtenek.

Minimum elve: Az eszközeinket felhasználói jogosultságokkal használjuk és rajtuk kizárólag olyan szoftverek fussanak, valamint azok a portok legyenek nyitva, amik feltétlenül szükségesek a mindennapi tevékenységünkhöz. Számos kártevő ugyanis olyan csatornákon (RDP, SSH, Telnet, Távsegítség, Java, Adobe Flash, böngészőbővítmények, stb.) próbál bejutni a rendszerünkbe, amiket nem, vagy csak alig használunk és gyakran érintettek sérülékenységekben. Távolítsuk el, vagy tiltsuk le ezeket a potenciális támadási felületeket és távoli elérésre RDP/SSH helyett jól védett VPN megoldást alkalmazzunk!

Biztonsági frissítések: A 2017 májusában indított WannaCry zsarolóvírus több mint 150 ország több százezer számítógépét fertőzte meg, mindössze 48 óra alatt. A sikeressége viszont nem a fejlettségében rejlett, hanem abban, hogy egy olyan Windows-sebezhetőséget használt ki a terjedéshez, amire ugyan a Microsoft már hónapokkal korábban kiadta a javítást, a felhasználók/üzemeltetők mégsem telepítették.

Védelmi szoftverek: Bár a biztonságtudatosság is szükséges, az igazi védelem megalapozásánál nem feledkezhetünk meg egy hatékony védelmi szoftver kiválasztásáról és alkalmazásáról sem, amik folyamatosan figyelik az eszközön végzett tevékenységet és a futó folyamatokat, hogy a szükséges pillanatban közbeavatkozzanak, ezzel megakadályozva a kártevők és az illetéktelenek munkáját. (Megjegyzés: Az antivírus szoftverekkel ajánlott heti vagy havi rendszerességgel, ünnepek előtt pedig soron kívül manuális teljes vizsgálatot végezni.)

Védelmi hardverek, tűzfalak: Az alkalmazott antivírusok nem sokat érnek, ha a támadók képesek manuálisan bejelentkezni a hálózatunkba, és rendszergazdaként kikapcsolni azokat a hálózatra csatlakozó eszközökön. Ezért javasolt hardveres tűzfal építése az internet és a belső hálózatunk közé, hogy a támadók ne próbálkozhassanak a betöréssel.

Erős jelszavak: Kerüljük a könnyen kitalálható, ránk jellemző, rövid szavak és szó-összetételek jelszóként való használatát, amiket amúgy a támadó is kipróbálna a belépési felületeinken. A jelszavaink legyenek hosszúak (minimum 9 karakter), tartalmazzanak számokat és speciális karaktereket, a sorozatos adatszivárgási botrányok miatt pedig érdemes azokat 3-6 havonta lecserélni.

Kétfaktoros azonosítás: Amennyiben egy adott online szolgáltatás (Facebook, Google, bank, stb.) lehetőséget biztosít a kétlépcsős (kétfaktoros) azonosítás bekapcsolására, éljünk vele! Az SMS-es (és egyéb kódos, tokenes, stb.) azonosítás ugyanis számos esetben képes megakadályozni a kiberbűnözőket belépési adataink sikeres felhasználásában a különböző bejelentkező felületeken.

Titkosított archívum: Mivel a zsarolóvírusok jelentős része kizárólag közismert és népszerű fájlformátumokat (DOC, DOCX, XLS, XLSX, JPG, PDF, stb.) céloz, sokat segíthet a kártevők elleni védekezésben, ha egy egyedi kiterjesztéssel ellátott, titkosított archívumot használunk. Erre a VeraCrypt az egyik legmegfelelőbb eszköz, amivel nagyon erős titkosítású, meghajtóként csatolható archívumokat hozhatunk létre, nem-létező fájlkiterjesztésekkel (pl.: CsaladiFotok.horvat)

Biztonsági mentések: A zsarolóvírusok sikeres fertőzés esetén záros határidőn belül elkezdik tevékenységüket, pusztításuk pedig azonnal felfedezhető az általuk feldobott figyelmeztetésnek és a titkosított (olvashatatlan) fájloknak köszönhetően. Ugyanakkor tudnunk kell, hogy kizárólag azokat a fájlokat titkosítják, amikhez a fertőzési folyamat során hozzáférnek. Készítsünk rendszeresen offline biztonsági mentéseket (pl.: BAKOFF) adatainkról manuálisan, csak a mentés idejére csatlakoztatott tárhelyre vagy kliensszoftver nélkül a felhőalapú (DropBox, Google Drive, Google Photos, Microsoft OneDrive, Amazon Drive) megoldásokra!

Megbízható források: Rengetegen esnek áldozatul olyan zsarolóvírusoknak, amiket valamiben népszerű szoftvertípusban rejtenek el és terjesztenek az interneten. Sajnos a legnépszerűbb internetes keresők sokszor az első lapon tüntetik fel találatként a fertőzött szoftvereket (Windows Activatorok, crackek, keygenek, stb.) terjesztő weboldalakat. Kerüljük ezeket a szoftvereket és kizárólag megbízható forrásból származó, legális szoftvereket használjunk!

Kiberbiztonsági oktatás: A kártevők többsége felhasználói közreműködés eredményeként jut a rendszerbe, így a megfelelő kibervédelmi oktatás elengedhetetlen a biztonság maximalizálása érdekében.

Szabályzatok és eljárásrendek: Céges környezetben kritikusan fontos a részletes informatikai biztonsági szabályzás kialakítása, valamint a lehető legtöbb szituációt feldolgozó eljárásrendek elkészítése, amiket a munkatársak kötelező sorvezetőként használhatnak éles helyzetekben.

Kapcsolódó szolgáltatások és termékek

Incidensek vizsgálata, nyomelemzés és intézkedési terv Igazságügyi kiberbiztonsági szakértői tanácsadás hatóságok számára Webes, hálózati és rendszerszintű sérülékenységvizsgálat Kiberfenyegetési riasztások – Cyber Threat Intelligence Antivírus, vírusirtó szoftverek Zsarolóvírus, ransomware és hackertámadás elleni védelem Mit tegyünk zsarolóvírus-támadás esetén?Hírek, események, termékek és riasztások

Hírek, események, termékek és riasztások

Iratkozzon fel hírlevelünkre és ne maradjon le a legfontosabb kiberbiztonsági hírekről, eseményekről, termékekről és riasztásokról!