Hackertámadás fenyeget legalább 160 magyar okosotthont

Okosotthon rendszerekkel sokáig csak a tudományos-fantasztikus filmekben találkozhattunk, de legyen bármennyire is meglepő, lassan a mindennapjaink természetes részévé válnak. A technológia már kereskedelmi forgalomban van, ráadásul egyre népszerűbb és olcsóbb. Csakhogy sokan nincsenek tisztában a bennük rejlő kockázatokkal és a gyártók sem lobogtatják a sérülékenységvizsgálatok bizalomra okot adó eredményeit.

Bár a felhasználók többsége megelégszik a Google és a Bing keresési képességeivel, léteznek olyan (szakembereknek szánt) keresőszolgáltatások is, amik hálózati eszközöket, számítógépeket és szervereket képesek megtalálni az interneten. A használható keresési paraméterek ugyan mélyebb szakmai ismereteket igényelnek, de segítségükkel akár a gyengén védett eszközök is beazonosíthatóak.

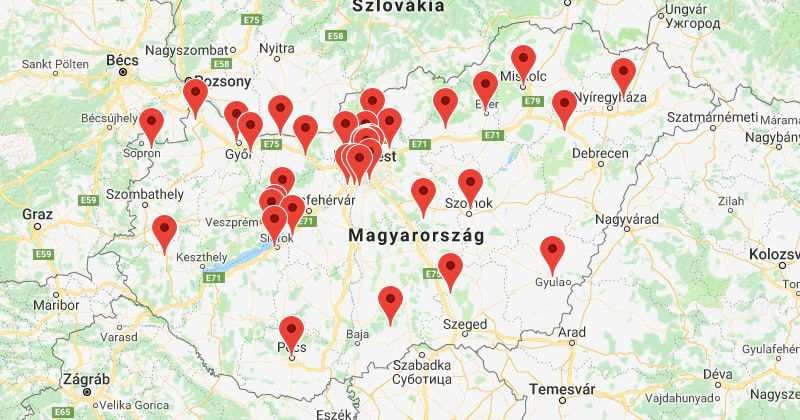

Ilyen hálózati keresőkkel kutattuk fel azokat a magyar okosotthonokat is, amik kényelmi szolgáltatásként webes kezelőfelületet is biztosítanak tulajdonosaik számára. Ezzel persze még nem is lenne probléma, ha kellően védett rendszerekről lenne szó, viszont a gyakorlatban azt tapasztaltuk, hogy a magyar okosotthonok túlnyomó többségén elavult, nem-frissített, tehát számos sebből vérző vezérlőszoftver fut, a régi verziók nem védettek a jogosulatlan hozzáférés ellen és titkosítás nélkül kommunikálnak a publikus interneten. – Érdemes hozzátenni, hogy a hasonló problémákkal kűzdő routerek száma Magyarországon 10 ezres nagyságrendű.

Megjegyzés: Vizsgálataink során nem hajtottunk végre jogosulatlan, törvénybe ütköző tevékenységet. Az itt bemutatott okosotthon rendszereken semmilyen behatolástesztet (penetrációs teszt) nem végeztünk.

Az alkalmazott megoldásokkal ezen sorok írásakor mindjárt 5 probléma is beazonosítható:

- A vezérlőszoftverek elavultak, több ismert sebezhetőségben szenvednek, amiket a támadók kihasználhatnak

- Az elavult szoftververziókból számos biztonsági funkció hiányzik (kétfaktoros hitelesítés, elrontott próbálkozások utáni IP-letiltás), amik csak későbbi verziókban kerültek megépítésre – ha egyáltalán bekerültek

- A felhasználók nem kapják meg automatikusan az új, javított szoftververziókat, a felhasználók pedig nem végzik el manuálisan a frissítést

- Nincs gyártó által üzemeltetett és védett, központi szerverről elérhető kezelőfelület – a felületek a kitelepített okosotthon rendszerekről érhetőek el egyenként

- A vezérlőszoftverek nyílt (nem-titkosított), lehallgatható és manipulálható csatornán kommunikálnak a felhasználókkal

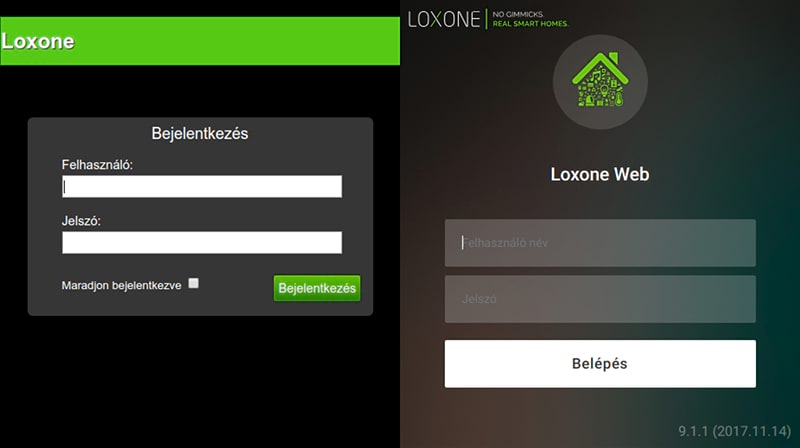

A beazonosított szoftververziók között a 2015-ös és 2016-os verziók mellett számottevő mennyiségben voltak 2017 végén (pl.: Loxone Smart Home 9.1.1 2017.11.14) kiadott verziók is – valószínűleg karácsonyi ajándékok voltak. Mivel a gyártók nem adnak ki verziószám-változást nem-igénylő javítófoltokat, ez azt jelenti, hogy a verzió kiadása óta felfedezett sérülékenységekben jó eséllyel az adott verzió is érintett.

Viszont bármennyire tűnik a 2017-es karácsony közelmúltnak, azóta a termékek már jó néhány javításon és verziókiadáson estek át, tehát a felhasználóknál futó rendszerek szoftverei messze nem naprakészek frissítések szempontjából. Egyértelmű, hogy a felhasználók nem szívesen piszkálják a rendszereket, így ha a gyártó nem cselekszik, ezek a lakások és házak közvetlen veszélynek lesznek kitéve a távoli, akár más földrészen élő támadók által – ahogyan jelenleg is ki vannak téve:

- Kapcsolgathajták a világítást

- Szabályozhatják a fűtést

- Nyithatják a garázskaput

- Kikapcsolhatják a riasztót

- Kizárhatják a felhasználókat a rendszerből

- Mindent beállíthatnak, amire a rendszer képes

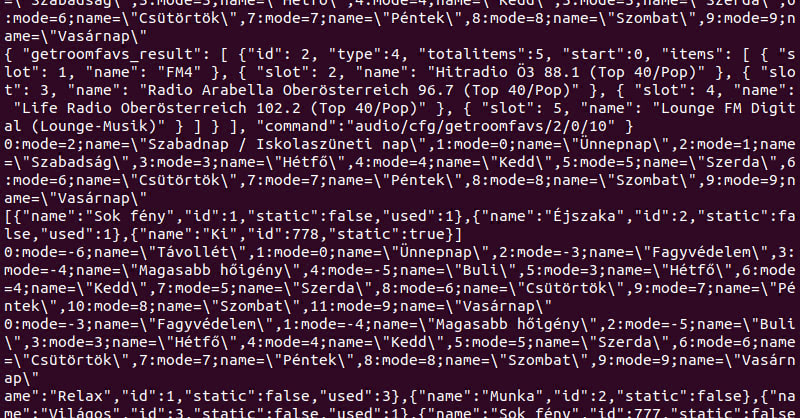

További probléma, hogy ezek a publikus hálózati interfésszel rendelkező rendszerek jellemzően titkosítatlan HTTP-csatornán kommunikálnak a webböngészővel és a mobilalkalmazással, így egy rosszindulatú támadó lehetőséget szerezhet úgynevezett man-in-the-middle közbeékelődéses támadásra, amely során nemcsak lehallgathatja a felhasználó és az okosotthon között folyó hálózati kommunikációt, de akár manipulálhatja is azt.

Számosságot tekintve a Makay.net 160 darab olyan okosotthont azonosított Magyarországon, aminek távoli menedzsmentfelülete publikusan kint lóg az interneten és csak arra vár, hogy „feltörjék”. Persze ennél magasabb is lehet a szám, viszont ezek az otthonok tényleges veszélynek vannak kitéve azáltal, hogy a hálózati keresők is feltüntetik őket találatként.

Hogyan tehetők biztonságossá az okosotthon rendszerek?

Mindenképpen le kell szögeznünk, hogy mi elsősorban informatikai oldalról vizsgáljuk a kérdést, azon belül is felhasználói és gyártói nézőpontból.

Felhasználók: Tekintettel arra, hogy a tapasztalataink szerint a rendszereket nem frissítik automatikusan, hasznos lehet felvenni a kapcsolatot a gyártóval, hogy valamilyen garanciát vállaljanak a frissítések 3 hónapon belüli telepítésére, vagy figyelmeztetéseket kérni az új szoftververziókra és azok manuális telepítésére vonatkozóan. Ha pedig olyan rendszert használunk, aminek webes/appos kiszolgálója magából az okosotthonból érhető el, ajánlott legalább egy webalkalmazás-tűzfal beszerzése.

Gyártók: Az okosotthon rendszerek gyártóinak felhőalapú, erős védelmi technológiákkal körülbástyázott, kétfaktoros hitelesítést is megkövetelő konfigurációs interfészeket kellene biztosítaniuk a felhasználók számára, hogy a felhasználóknál üzemelő kiszolgálóról ne lehessen megmondani, pontosan milyen célt szolgál, így azt sem, hogyan lehet megtámadni. Továbbá a frissítések kezelését sem bíznánk a felhasználókra, hiszen a felhasználókra biztonsági, a gyártók számára pedig üzleti kockázatot (is) jelentenek a javítatlan sérülékenységek.

A cikk másodközlése kizárólag kattintható forrásmegjelöléssel engedélyezett!

További cikkek

Hírek, események, termékek és riasztások

Hírek, események, termékek és riasztások

Iratkozzon fel hírlevelünkre és ne maradjon le a legfontosabb kiberbiztonsági hírekről, eseményekről, termékekről és riasztásokról!