A könyvelő is súlyos kiberbiztonsági kockázatot jelenthet

A cégeket érintő zsarolóvírus-támadások jelentős részénél derül ki, hogy egy nem megfelelően kialakított távoli munkavégzési lehetőség nyitott kaput az elkövetők számára, emiatt pedig könyvelők és bérszámfejtők kerülnek rendkívül kellemetlen helyzetbe.

Az elmúlt években százas nagyságrendben érkeztek hozzánk zsarolóvírus-támadással kapcsolatos megkeresések magánszemélyektől és cégektől. A magánszemélyeket érintő támadásokat most nem részleteznénk, azoknál ugyanis jellemzően e-maillel terjesztett kártevőkről van szó, így túl nagy fantázia nem szükséges a gyakorlati megvalósításukhoz.

A céges megkereséseknél már másabb a helyzet, ezeknél ugyanis a támadók egy másik támadási vektorral is előszeretettel élnek: a távoli munkavégzési lehetőséget biztosító technikai megoldások sebezhetőségein keresztül juttatják a zsarolóvírust az informatikai infrastruktúrába.

RDP jelszó: Konyveles1

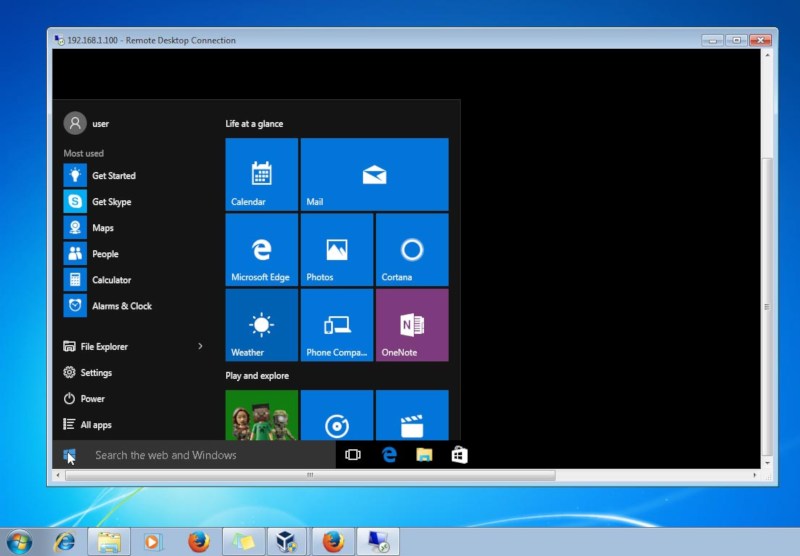

Az egyik legrosszabb, amit egy céges rendszergazda tehet, hogy RDP (távoli asztal) szolgáltatást nyit az internet felé, hogy a távolról dolgozó munkatársak és partnerek (könyvelők, bérszámfejtők, ügynökök stb.) akadálytalanul hozzáférhessenek a cég rendkívül érzékeny és értékes adatokat tartalmazó fájlszerveréhez.

Sajnos a gyakorlati tapasztalatunk az, hogy a Konyveles1, az Administrator és az Office1234 típusú jelszavak, valamint a rendszergazdai jogosultságokkal rendelkező RDP-fiókok teljesen általánosak és megszokottak a KKV-k esetében. Ráadásul az utóbbiak sok esetben még csak nem is hanyagság eredményei, ugyanis számos könyvelő és számlázó szoftver kizárólag rendszergazdaként indítható – utóbbira sokszor még a szoftverek fejlesztői sem tudnak kikezdhetetlen magyarázatot adni.

Innentől kezdve a támadóknak már nincs más dolguk, mint beazonosítani a szervezet hálózatának internetes kapcsolódási pontját és egy átfogó portvizsgálat után bepróbálkozni néhány teljesen triviális jelszóval, hogy aztán rendszergazdai jogosultságokkal garázdálkodhassanak az érintett kiszolgálón.

Minden rendben, már van VPN-ünk…

Persze mindig akadnak olyan cégek, amiknél lenne mit fejleszteni a kiberbiztonsági intézkedéseken, de mi van azokkal az áldozatokkal(!), ahol már egyértelmű jelei mutatkoznak a preventív hozzáállásnak: központilag menedzselhető antivírust használnak és kétfaktoros hitelesítésű VPN kapcsolódási lehetőséggel ellátott tűzfal eszköz védi a hálózatot a támadásoktól – valamilyen okból kifolyólag mégis áldozatul esnek.

Ezek a cégek jellemzően ott rontják el a védekezést, hogy a külső és lokális támadások ellen védett informatikai infrastruktúra tartalmát VPN-en keresztül, hálózati fájlmegosztás formájában kiadják olyan partnereknek, akik a saját, valószínűleg gyengén védett számítógépükkel kívánják elérni az adatokat.

Mivel a zsarolóvírusok a hálózaton megosztott könyvtárakat sem kímélik, elegendő például a könyvelő számítógépének megfertőződnie ahhoz, hogy a VPN-en elért és hálózati meghajtóként felcsatolt céges könyvtárak (dokumentumok és adatbázisok) is titkosításra kerüljenek – még a cég által alkalmazott tűzfal és antivírus megoldások ellenére is.

Mi a megoldás?

Egyértelmű, hogy az RDP kapcsolódási lehetőségek internetre való kinyitása nem opció, ugyanis túl nagy támadási felületet ad és ennek megtalálásában a különböző hálózati keresőszolgáltatások nagyban segítenek a kiberbűnözők számára.

A kétfaktoros hitelesítésű VPN-nel ellátott tűzfal, az antivírusok (munkaállomásokon és szervereken), valamint a rendszeres offline biztonsági mentések alkalmazása rengeteget javít a biztonságon, viszont látható, hogy még ezek a megoldások is elbuknak egyes szituációkban.

Az ajánlott megoldás tehát az lenne, ha a távolról dolgozó munkavállalók kizárólag kétfaktoros hitelesítésű VPN-en keresztül érnék el a céges hálózatot és ott is csak egy (internetelérés nélküli, minimális felhasználói jogosultságot adó, antivírussal védett stb.) RDP terminálszerverhez csatlakozhatnának, ami már eléri a szükségs belső hálózati végpontokat és biztosítja a munkavégzéshez szükséges szoftvereket.

A cikk másodközlése kizárólag kattintható forrásmegjelöléssel engedélyezett!

További cikkek

Hírek, események, termékek és riasztások

Hírek, események, termékek és riasztások

Iratkozzon fel hírlevelünkre és ne maradjon le a legfontosabb kiberbiztonsági hírekről, eseményekről, termékekről és riasztásokról!