Weboldalak és webszerverek sérülékenységvizsgálata

(Behatolás tesztelés, penetrációs teszt)

A webes sérülékenységvizsgálatokkal fényt derítünk azon sebezhetőségekre, amiknek kihasználásával a támadók manuális vagy automatizált módszerekkel átvehetik az irányítást a vizsgálat tárgyául szolgáló kiszolgálók felett.

Keresse kollégáinkat az Árajánlat gombbal, és kérjen tájékoztatást az Ön által üzemeltetett rendszerek fenyegetettségéről!

Miért fontos a rendszeres ellenőrzés?

Az elmúlt néhány évben az online weboldalak, a szolgáltatások és a hálózati infrastruktúrák ellen irányuló támadások száma megsokszorozódott. Bár minden korábbinál több kiberbűnöző tevékenykedik az interneten, a növekedést nem feltétlenül ez váltotta ki – csak hozzájárult az incidensek általánossá válásához.

A növekedés legfőbb oka, hogy már olyan eszközök állnak az elkövetők rendelkezésére, amikkel már nem szükséges egy-egy potenciális áldozatra figyelmet fordítani, a támadások tömegesen, automatizáltan is elvégezhetőek, hasonlóan az áldozatok felkutatásához.

A módszer hatékonysága maga után vonja, hogy a támadók nagyon sok esetben már nem is nézik, hogy ki az áldozat, a szoftverek kérdés és válogatás nélkül próbálják ki a sérülékenységeket kihasználó kódokat a felfedezett célpontok internetre kötött felületein.

Ebből kifolyólag manapság minden online rendszer célpontnak tekinthető, annak jelentőségére és értékére tekintet nélkül. Legyen az egy egyszerű weboldal, egy online szolgáltatás, vagy egy külső elérhetőséggel rendelkező vállalati hálózat, a szakértők által végzett és értékelt sérülékenységvizsgálat elengedhetetlen.

Az adatok védelmének garantálása ráadásul nemcsak a jó hírnév megóvása miatt fontos, hanem a törvényi előírásoknak való megfelelőség miatt is. A személyes adatok védelmének felelősségét az üzemeltetők nem háríthatják, kiberbiztonsági incidens esetén a védelmi intézkedések hiányosságai hatósági úton kerülnek kivizsgálásra és szankcionálva – amit a 2018-ban bevezetésre kerülő Általános Adatvédelmi Rendelet (GDPR) még súlyosabb mulasztásként fog kezelni.

Rendszerességet tekintve sem lazább a helyzet, ugyanis egy online rendszer egy idő után akkor is sebezhetővé válik, ha a fejlesztők semmit sem változtatnak. Az üzemeltetői oldalon sajnos jellemző az „ami működik, ahhoz nem nyúlunk” szemlélet, így sem a futtató rendszerek, sem a keretrendszerek nem kerülnek frissítésre – többnyire rendelkezésre állási és stabilitási okok miatt. Ez viszont azt is jelenti, hogy az újonnan felfedezett sebezhetőségeket semmi sem fogja javítani. Éppen ezért nem elegendő az egyszeri vizsgálat, a műveletet legalább évente, vagy félévente meg kell ismételni, hogy felszínre kerüljenek az időközben felfedezett sérülékenységek is.

A sérülékenységvizsgálat célja, hogy az ügyfelek által üzemeltetett és általuk meghatározott rendszerek komponenseinek sérülékenységeit és potenciális fenyegetettségét beazonosítsa. A vizsgálat kitér a nyitott portok felderítésére, az adott rendszer szolgáltatásainak beazonosítására és sérülékenységvizsgálatára, opcionálisan webes sérülékenységvizsgálatra, valamint az egyéb, külső fenyegetések és adatszivárgások meghatározására.

Egyszerűsített CMS-vizsgálat

A népszerűbb tartalomkezelő rendszereknél (WordPress, Joomla, Drupal, stb.) az ügyfeleink élhetnek egy egyszerűsített CMS-vizsgálat lehetőségével is, amely során nem végzünk sem portfelderítést, sem hálózati rendszervizsgálatot, sem átfogó webes sérülékenységvizsgálatot. Ezen vizsgálati mód kizárólag az alkalmazott tartalomkezelő motor komponenseinek verzióiból kikövetkeztethető sebezhetőségeire koncentrál – ebből kifolyólag nem minősül átfogó sérülékenységvizsgálatnak.

Egyszerűsített sérülékenységvizsgálat

(Rapid Vulnerability Assessment, Rapid Penetration Test)

Számos területen találkozhatunk biztonságilag kritikus, viszont folyamatos fejlesztés és változtatás alatt álló infrastruktúrákkal, amiknél nem elegendő az évente elvégzett teljes sérülékenységvizsgálat, viszont az esetleges változtatások valumene nem elég ahhoz, hogy a teljes vizsgálatok gyakoriságát növelje az üzemeltető és/vagy fejlesztő szervezet.

Ezekben az esetekben lehet hasznos az egyszerűsített sérülékenységvizsgálat(Rapid Vulnerability Assessment, Rapid Penetration Test), ami negyedévente (vagy gyakrabban) kerül elvégzésre és csak a rendszerben bekövetkezett változások esetleges negatív biztonsági hatásaira fókuszál.

Feltört weboldal hátsó bejáratainak (backdoor) azonosítása

Fenáll a lehetősége, hogy a korábban kibertámadás áldozatává vált, de az incidens után javított kiszolgálón továbbra is megtalálható egy hátsó bejárat (backdoor), amin a támadók bejárhatnak a rendszerbe. A forráskódok és a könyvtárstruktúrák átvizsgálásával beazonosítjuk ezeket a kártevő kódokat, hogy teljes mértékben kizárjuk az elkövetőket a rendszerből.

Black-box sérülékenységvizsgálat

A black-box vizsgálat lényege, hogy nem használunk fel semmilyen belsős üzemeltetői információt (platform, framework, stb.), kizárólag azokkal a lehetőségekkel élünk, amik egy külsős, távoli támadó rendelkezésére állnak: publikusan elérhető felületek, regisztrációs lehetőségek és űrlapok, kint felejtett tesztoldalak, keresőrobotok által indexelt (belsősnek szánt) információk.

Gray-box sérülékenységvizsgálat

A gray-box vizsgálat esetében már ügyfél (kliens, regisztrált felhasználó, stb.) oldali információkat is felhasználunk, tehát a vizsgálat tárgyát képző kiszolgáló frontendjéhez és publikus kapcsolataihoz teljes mértékben hozzáférünk – figyelembe véve a megbízó korlátozásait és kritériumait.

White-box sérülékenységvizsgálat

A white-box vizsgálat során már nemcsak ügyfél (kliens, regisztrált felhasználó, stb.) oldali információkat használunk fel, hanem a Megbízó részletes rendszerleírását is, ide értve a futtató infrastruktúrát, felhasznált keretrendszereket, a forráskódokat és a konfigurációs fájlokat is.

Behatolástesztelés (penetration testing)

Bizonyos esetekben szükség van sérülékenységvizsgálat során felfedezett sebezhetőségek validálására is, hogy kiderüljön, mely sérülékenységek milyen módszerekkel használhatók ki. Ez nagyban segíti a javítási procedúra megtervezését és a javítások alkalmazását.

A penetrációs teszt szigorúan a Megbízó felügyelevétel történik, ugyanis a vizsgált kiszolgálók rendelkezésre állását, valamint a rajtuk található adatok bizalmasságát és épségét semmilyen körülmények között nem kockáztatjuk.

Rendszerszintű webszerver sérülékenységvizsgálat

A rendszerszintű sérülékenységvizsgálat során viszont magán a rendszeren végezzük el a vizsgálatot, kitérve minden olyan technikai paraméterre és üzemeltetési lépésre, ami befolyásolhatja a célpont biztonságát kibervédelmi szempontból.

Felhasznált módszertanok

A CEH (Certified Ethical Hacker) minősítésű szakembereink által végzett vizsgálatok során saját, esetenként az ügyfelek számára egyedileg személyre szabott módszertant alkalmazunk, aminek kialakításánál a következő szakmai módszertanokat vettük alapul:

- Open Web Application Security Project Testing Guide v4 – OWASP

- Mobile Security Testing Guide – OWASP

- The Penetration Testing Execution Standard – PTES

- CIS Benchmarks – CIS

- Open Source Security Testing Methodology Manual 3 – OSSTMM

- Information Systems Security Assessment Framework 0.2.1 – ISSAF

- B.A.S.E – A Security Assessment Methodology – SANS

- Technical Guide to Information Security Testing and Assessment (SP800-115) – NIST

- Penetration Testing Guidance – PCI DSS

- The Vulnerability Assessment & Mitigation Methodology – RAND

Támogatott rendszerek és környezetek

Webes szolgáltatások: Üzleti szempontból minden vállalkozás számára elengedhetetlen az online jelenlét, ezzel viszont tálcán kínálják a lehetőségeket a támadók számára. Az ügyféladatok, a rendelkezésre állás és a presztízs védelme érdekében a legkülönfélébb

- rendszereket (Windows, Linux)

- futtatókörnyezeteket (Apache, IIS, nginx, stb.)

- programozási nyelveket (PHP, ASP.NET, stb.)

- keretrendszereket (jQuery, AngularJS, Symfony, Zend, Yii, stb.)

- és tartalomkezelő rendszereket (WordPress, Joomla, Drupal, stb.)

támogatjuk webes szolgáltatásokat érintő vizsgálataink során, speciális esetekben akár kódvizsgálat szinten is.

Kis- és közepes méretű hálózatok: Mivel a támadások sok esetben nem a vállalkozás weboldalán keresztül érkeznek, szükséges a kiszolgálók (Windows, Linux, IBM AIX, HP-UX, stb.) rendszerszintű vizsgálata is, hogy felkutassuk azokat a potenciális sérülékenységeket, amiknek kihasználásával a kiberbűnözők eltéríthetik vagy degradálhatják a futtatott rendszert.

A sérülékenységvizsgálat menete

Konzultáció: Az ingyenes (személyes, e-mail, Signal) konzultáció során meghatározásra kerül a vizsgálat(ok) típusa, hatásköre, időintervalluma és ezek függvényében a nettó ár.

Megbízás: A kiválasztott vizsgálat(ok) hatásköre, órapontosságú időintervalluma és ára rögzítésre kerül a megbízási szerződésben. Titoktartási nyilatkozattal garantáljuk az adatok és eredmények biztonságát, a megbízó pedig a jogi nyilatkozattal hozzájárul a művelet elvégzéséhez.

Feltérképezés: A vizsgálat megkezdése előtt feltérképezzük a hatáskörbe tartozó kiszolgálókat és azok nyitott portjait, hogy ne terheljük feleslegesen a futtató infrastruktúrát és ne akadályozzuk a rendelkezésre állást.

Vizsgálat: A szerződésben meghatározott módszerekkel, automatikus és manuális eszközök segítségével elvégezzük a vizsgálatot a kiválasztott kiszolgálókon.

Behatolástesztelés: A megbízó engedélyezheti a felfedezett sebezhetőségek hitelesítését (ellenőrzött körülmények között történő kihasználását), amivel átfogóbb képet kaphat azok valódi súlyosságáról.

Jelentés: Minden részletre kiterjedő vezetői és szakértői jegyzőkönyvben magyarázzuk el a felfedezett sebezhetőségek típusát, kihasználhatóságát és pontos helyét, kiegészítve a vizsgálat során generált naplófájlokkal, igazolva a munkánk körülményeit.

Javítási terv: Amennyiben olyan sérülékenységek is szerepelnek a vizsgálati jegyzőkönyvben, amiknek javítása további konzultációt igényel, közös egyeztetéssel egészítjük ki a megbízó javítási tervét.

Remediációs vizsgálat: A felfedezett sebezhetőségek javítása után ellenőrizzük a javítások sikerességét.

Zárójelentés és konzultáció: A remediációs vizsgálat eredményeit részletesen ismertetjük a megbízóval az alapjelentés formájában, további konzultáció igénye esetén pedig közösen dolgozzuk ki a további lépéseket.

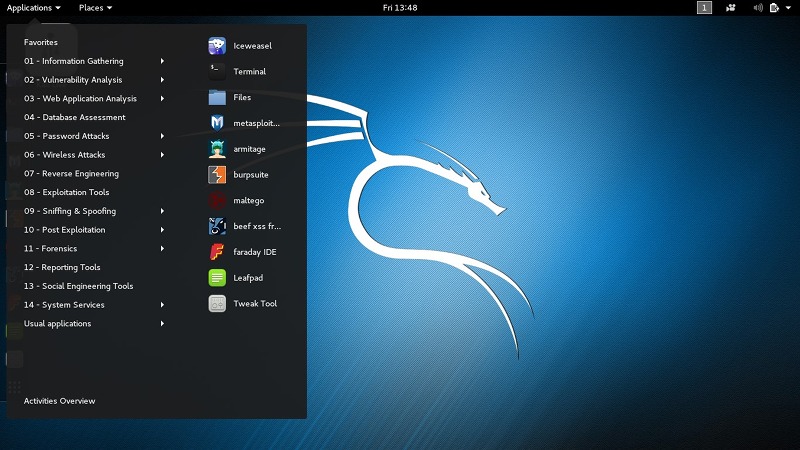

Ezeket az eszközöket használjuk

Munkánk technikai támogatásáért egy speciális virtuális környezet felel, ami egy titkosított, kifejezetten vizsgálati célokra összeállított operációs rendszer, kiegészítve saját szabályokkal, szoftverekkel és szkriptekkel.

Az általunk használt megoldások között megtalálhatóak a legfejlettebb feltérképező, analitikai, vizsgálati és intruzív eszközök – amiknek eredményei alapján pontos és részletes jelentéseket állíthatunk össze megbízóink számára.

A vizsgálat minden egyes lépését egy hálózati monitorozó naplózza, ezzel téve átláthatóvá tevékenységünk részleteit, bizonyítva a vizsgálat ideje alatt esetlegesen fellépő üzemzavarok tőlünk való függetlenségét.

Kapcsolódó szolgáltatások és termékek

Sérülékenységvizsgálat és penetrációs teszt szolgáltatásHírek, események, termékek és riasztások

Hírek, események, termékek és riasztások

Iratkozzon fel hírlevelünkre és ne maradjon le a legfontosabb kiberbiztonsági hírekről, eseményekről, termékekről és riasztásokról!