Biztonságtudatossági oktatás

és etikus social engineering vizsgálat

Mit kínálunk Önöknek?

A sikeres kibertámadások mögött nagyon sok emberek humán biztonságtudatossági hiányosságok állnak. A Makay Kiberbiztonsági Kft. beazonosítja ezeket a hiányosságokat és szervezetre szabottan nyújt támogatást a szabályzatok, az eljárásrendek és az oktatások továbbfejlesztésében.

Mit tartalmaz a szolgáltatás?

Ügyfeleink digitális és fizikai vizsgálati szolgáltatásokat, adminisztratív fejlesztéseket, oktatásokat és a védelmi technológiák széles palettáját igényelhetik. Tegye próbára cége munkatársait és ismerje meg, mi történne egy valós támadás során!

Miért válasszon minket?

Fontosnak tartjuk, hogy az általunk elvégzett vizsgálat, tanácsadás és segítségnyújtás a lehető legnagyobb hasznot jelentse ügyfeleink számára. Ennek megfelelően Önök partnerünkként profitálnak a kiberbiztonsági auditokban és követelményrendszerekben szerzett sokéves tapasztalatunkból.

Számos szervezet szenved hiányosságokban kibervédelmi technológiák alkalmazása terén. Ezek százalékos aránya viszont eltörpül azon munkahelyek mellett, ahol a munkatársak nincsenek tisztában az aktuális kiberfenyegetésekkel, ezzel veszélybe sodorva az adatok és számos személy biztonságát.

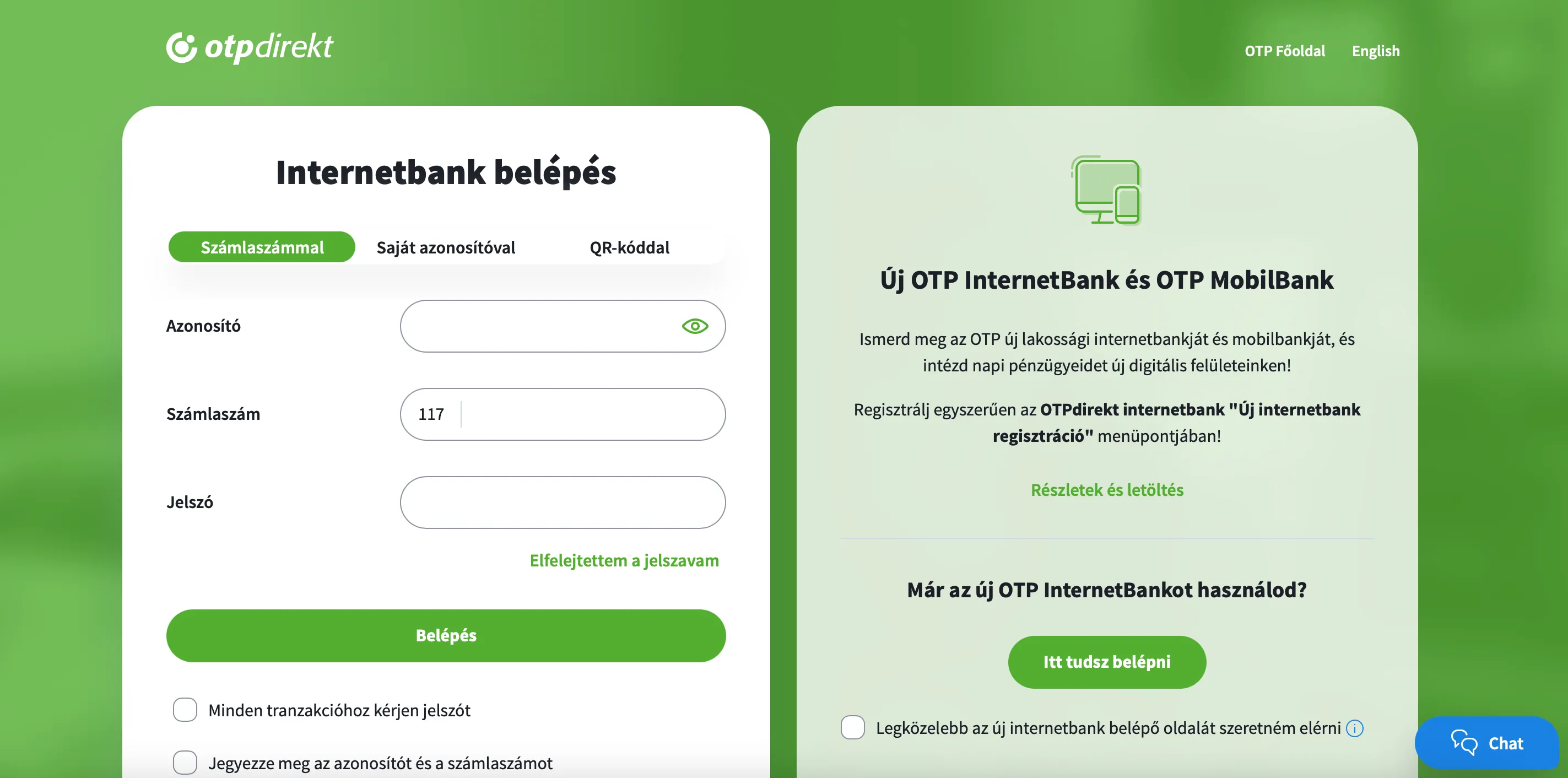

A gyakorlatban ez azt jelenti, hogy ezek a munkatársak gyanútlanul kattintanak rá e-mail csatolmányokra, linkekre, adják meg ellenőrizetlen helyeken a belépési azonosítóikat, töltenek le és futtatnak kártékony kódokat, csatlakoztatnak munkaállomásukhoz ismeretlen pendrive-okat, vagy végeznek el banki utalásokat hitelesnek tűnő, de valójában hamis PDF számlákban található számlaszámokra.

Social engineering, human exploitation és fizikai módszerek

Vizsgálataink során az ügyfél kérésének, választásainak megfelelően számos módszert alkalmazhatunk a munkavállalók biztonságtudatosságának vizsgálatára. Ezek során személyenként vagy csoportosan célozzuk azokat a munkavállalókat, akik érzékeny adatokhoz férhetnek hozzá, vagy közvetítésükkel olyan embereket érhetünk el, akik szintén információkkal szolgálhatnak a szervezet technikai vagy üzleti adatairól:

Előkészítés, információgyűjtés

Az adatgyűjtés során Open Source Intelligence és Social Media Intelligence módszerekkel, publikus forrásokból gyűjtünk össze minden olyan információt, amihez a törvény keretein belül hozzáférhetünk. Ezzel megismerhetjük a munkavállalók általános adatait, szokásait, érdeklődési köreit és minden olyan környezeti információt, amik segíthetnek egy támadót a behatolásban. A megszerzett információkból aztán szervezetre szabott „támadási” stratégiát dolgozunk ki.

E-mailes, üzenetes adathalászat

Célzottan egy-egy munkavállalónak, vagy nagyobb csoportoknak olyan megtévesztő e-mailt küldünk, amiben segítséget, vagy közreműködést kérünk az auditált személyektől, azt vizsgálva, hajlandóak lennének-e megadni számunkra érzékeny szervezeti adatokat. A módszeren belül tovább specifikálhatjuk, hogy milyen mélységű módszerrel vizsgáljunk és hogy kik legyenek a célszemélyek – például véletlenszerűen választott alkalmazottakat (phishing), de akár vezetői beosztású (whaling) munkavállalókat is célozhatunk.

Telefonos, SMS-es adathalászat

A telefonos módszer során (magunkat újonnan belépő helpdesk kollégának kiadva) megkérdezzük a munkavállalótól a céges AD/LDAP fiókjának belépési adatait, vagy elhitetjük vele, hogy egy érzékeny tartalmú és fontos utasításokat tartalmazó e-mailt fog hamarosan kapni, amit megelőz egy e-mailben kiküldött kód telefonos felolvasása is. Mivel utóbbi egy interaktívabb folyamat, a munkavállaló a gyanakvás helyett arra fog figyelni, hogy ne hibázza el a kért lépések megtételét.

Preparált pendrive és töltőkábel

A szervezetet képviselő ügyfél egy „gazdátlan pendrive” adathordozót, vagy töltőkábelt helyez el a munkahely egy, minden munkavállaló számára jól látható részén. Az eszközön egy általunk készített, Word-dokumentumnak tűnő alkalmazás, vagy automatikusan lefutó szkript van elhelyezve, ami begyűjti az azt megnyitó munkaállomás nevét, felhasználónevét, valamint a lokális IP-címét, amit elküld a vállalkozásunk központi evidenciagyűjtőjének. A cél, hogy kiderüljön, a munkavállalók hajlandóak-e ismeretlen pendrive-ok csatlakoztatására és tartalmának megtekintésére.

Incidensészlelési képességek

Vizsgálataink során azt is megfigyeljük, hogy ügyfeleink munkatársai és védelmi technológiái milyen hatékonysággal képesek azonosítani egy potenciális biztonsági eseményt. Legyen az egy ismeretlen személy, egy szokatlan hálózati eszköz az asztal alatt vagy egy drón megjelenése a telephely környékén, semmi sem maradhat ismeretlenül a biztonságért felelős személyek előtt. A munkatársaknak ehhez incidensészlelési képességekkel, a Szervezetnek pedig minden ilyen incidensre megfelelő szabályzatokkal és eljárásrendekkel kell rendelkezni.

Dokumentumhitelesség, BEC

Manapság az egyik legelterjedtebb támadási forma az úgynevezett „Business Email Compromise (BEC)”, amely során a támadók kompromittálják a vizsgált szervezet és a partnerei/ügyfelei közötti kommunikációt, hogy valamelyik fél olyan számlát/díjbekérőt kapjon, amin már nem az eredeti, hanem a támadók számlaszáma legyen megtalálható. Így a kifizetés végül a támadókhoz érkezik. Ennek megelőzésére a dokumentumok hivatalos(!) tanúsítvánnyal való digitális aláírása a leginkább megfelelő, de sok munkatárs nincs tisztában ennek működésével és ellenőrzésével.

Fizikai behatolásteszt

A Makay Kiberbiztonsági Kft. fizikai behatolástesztelési szolgáltatása a vállalati objektumok biztonságának felmérésére és védelmi rendszereinek tesztelésére összpontosít. A szolgáltatás során cégünk szakértői a lehetséges támadói nézőpontból vizsgálják meg az épület fizikai hozzáférési pontjait, biztonsági rendszereit és eljárásait.

Céljuk a gyenge pontok azonosítása, amelyek a behatolók számára kihasználhatóak lehetnek, és javaslatok megfogalmazása a védelmi mechanizmusok fejlesztésére. A tesztelés magában foglalhatja az épülethez való illetéktelen hozzáférést, a biztonsági rendszerek kijátszását és az alkalmazottak felkészültségének ellenőrzését, mindezt a legszigorúbb etikai szabályok betartása mellett.

Fizikai behatolástesztünk általános jellemzői

- Az Ajánlatkérő által meghatározott (saját) telephelyen

- Az Ajánlatkérő által előzetesen jóváhagyott kereteken belül

- Black-box vagy gray-box módszerrel

- Nemzetközi social engineering, phishing és human exploitation ajánlások alapján

- 1-3 napos helyszíni vizsgálattal

- Nyílt forrású információgyűjtés (OSINT)

- Alkalmazottak közösségi média profiljainak vizsgálata (SOCMINT)

- Drónos telephely-feltérképezés

- Munkavállalók átverési kísérlete QR-kódos adathalász és manipulációs kampányokkal

- Tokenes/kártyás beléptetés tesztelése

- Ajtók és zárak vizsgálata

- CCTV és megfigyelőrendszerek ellenőrzése

- Társas belépés vizsgálata (tailgating)

- Irodai beléptető rendszerek vizsgálata

- Ismeretlen eszközök használatának ellenőrzése

- Dokumentumok és információs anyagok védelmének (clean desk policy) ellenőrzése

- Zárképernyők és munkaállomások biztonságának ellenőrzése

- Személyes és hitelesítő adatok védelmének ellenőrzése

- Állásinterjús bejutási lehetőségek tesztelése

- Karbantartói bejutási lehetőségek tesztelése

- Személyiséglopási kísérlet (Impersonation)

- Hamis segítségkérő e-mail használata

- Evidenciák vizuális (fotós/videós) rögzítése

- Magyar/angol nyelvű vizsgálati jelentéssel és javítási javaslatokkal

Biztonságtudatossági oktatás

A social engineering vizsgálat során fény derül azokra a (munkavállalói, vezetői, stb.) biztonságtudatossági hiányosságokra, amiknek kihasználásával a szervezet végül kiberbiztonsági indicensben lehet érintett.

Az eredmények kiértékelésével olyan oktatási tematikát állítunk össze, amik maximalizálhatják a szervezet felkészültségét még az aktív támadások esetén is. Az oktatás tartalmát a szervezet szerepköreinek megfelelően, szeparáltan alakítjuk ki, így minden munkatárs kifejezetten a feladatainak megfelelő védelmi ismeretekben részesül.

Kiderítjük, kik a gyenge láncszemek a cégénél!

A Makay Kiberbiztonsági Kft. munkatársai számos olyan adathalász és egyéb social engineering módszert sajátítottak el az évek folyamán, aminek a legtöbb esetben még az informatikában jártas emberek is bedőlnek. Vajon az Ön cégében kik lesznek azok, akiket sikeresen átverünk és akik gyanakvás nélkül adnak át számunkra érzékeny információkat?

Kattintson az Árajánlat gombra, mi pedig további részletekkel és segítséggel szolgálunk a témával kapcsolatban!

Kapcsolódó szolgáltatások és termékek

Sérülékenységvizsgálat, penetrációs teszt, red teaming szolgáltatás Incidensek vizsgálata, nyomelemzés és intézkedési terv Kiberfenyegetési riasztások – Cyber Threat Intelligence IT biztonsági tanácsadás és oktatás vállalkozások számára Adathalászat, internetes csalás és adatszivárgás bejelentéseHírek, események, termékek és riasztások

Hírek, események, termékek és riasztások

Iratkozzon fel hírlevelünkre és ne maradjon le a legfontosabb kiberbiztonsági hírekről, eseményekről, termékekről és riasztásokról!